Cyberforsvaret

UiO utsettes for 15 millioner dataangrep hver dag. Et team på ni personer har ansvar for å hindre at de lykkes.

Når man hører navnet Computer Emergency Response Team (CERT) er det visse bilder som dukker opp i hodet. Et utall amerikanske B-filmer frambringer forestillinger om mørke rom med kaldt skjermlys som eneste belysning. Knitring av tastaturer som eneste lyd, bare avbrutt av sporadiske alarmer der rommet blir badet i et pulserende rødt lys. Det skal vise seg at Universitetet i Oslos enhet for IT-sikkerhet ikke er helt slik som forventa.

– Vi får ta intervjuet inne hos Bente. Det blir mer og mer rotete på kontoret jo lenger man er her, og hun har vært her kortere enn meg, sier Margrete Raaum, senioringeniør og leder for CERT. Hun er en munter dame iført en lilla genser og matchende briller.

Fra kontorene i Kristen Nygaards hus i Forskningsparken tar CERT hånd om IT-sikkerhet på hele Universitetet i Oslo (UiO). I tillegg til å drive forebyggende sikkerhetstiltak, er det dette teamet som forsvarer universitetet mot virusangrep, innbrudd i IT-tjenestene og ID-tyveri. Avdelingen er i omstilling, men for øyeblikket er det åtte ingeniører, samt en jurist som er involvert i avdelingens arbeid.

På Bente Aasgaards skrivebord er det en imponerende PC-rigg. Tre skjermer er koblet opp til en stasjonær maskin og står kant i kant på bordet slik at hun kan holde oversikt over flere ting samtidig. Som en av senioringeniørene i CERT, er god oversikt en nødvendighet.

I hylla står boktitler som Why programs fail, Unix power tools samt første sesong av Buffy the vampire slayer. I det ene hjørnet ligger noe formodentlig kassert datautstyr.

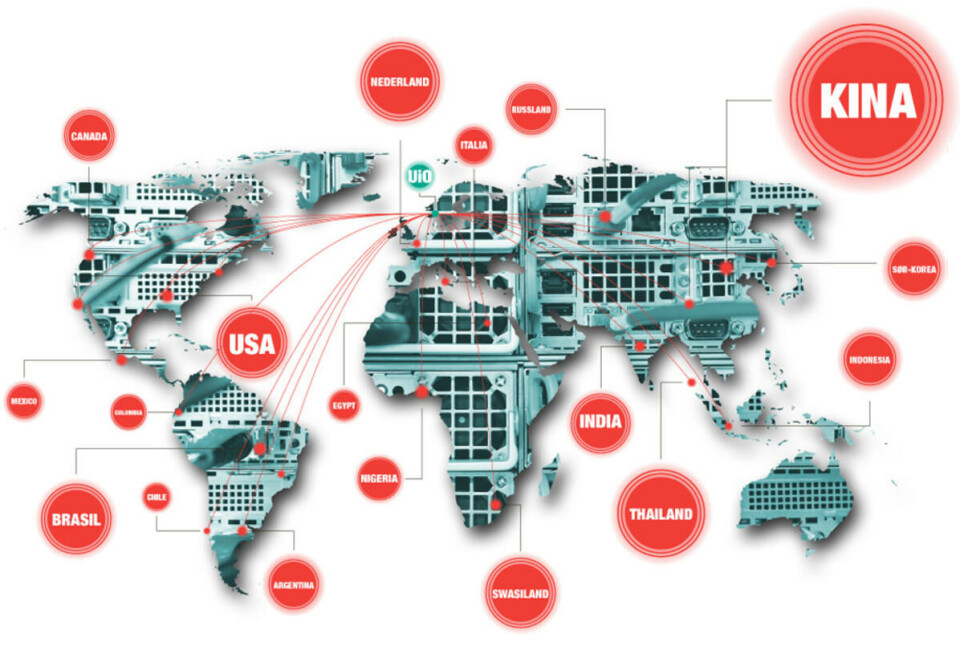

UiO utsettes daglig for omtrent 15 millioner dataangrep fra ulike kilder, og det er CERTs jobb å ta hånd om truslene. De aller fleste er såkalte brute force attacks. Det vil si at hackerne forsøker å logge seg inn på UiO-brukere ved å prøve mange forskjellige passord.

Som regel har de en liste over vanlige passord som prøves automatisk etter hverandre og på titusener av maskiner rundt om i verden. Hvis man har et sterkt passord er det nærmest umulig for et brute force-angrep å lykkes. Har man derimot et veldig vanlig passord er det stor sjanse for at et slikt angrep trenger gjennom.

– De siste to hendelsene her ved UiO har vært på grunn av svakt passord, forteller Raaum.

Hvert år gjennomfører datasikkerhetsfirmaet Splashdata en undersøkelse over de vanligste passordene folk bruker. På topp tre i lista står «password», «123456» og «12345678».

For en UiO-student kan det være frustrerende å bytte passord til en forglemmelig rekke tall og bokstaver hvert halvår. Men det er det strenge passordregimet som gjør at disse angrepene nesten aldri lykkes på UiO-kontoer. Om de gjør det, er grunnen som oftest menneskelig svikt, ved at IT-folk på UiO setter et midlertidig enkelt passord på en konto, men glemmer å fjerne det igjen.

Hvis et slikt angrep lykkes er det svært vanskelig å oppdage det, fordi hackeren har klart å «gjette» passordet. Innbruddet oppdages først hvis kontoen blir utnyttet, ofte til angrep på andre maskiner rundt om i verden. Dette gjøres for å skjule hvor angrepet kommer fra opprinnelig.

Grunnene til at hackere ønsker å logge seg inn er ulike, men ofte er det for å ta med datamaskinen i et botnet. Et botnet er en stor ansamling datamaskiner rundt om i verden som styres av en hacker, ofte uten at den egentlige eieren vet om det.

Det er mye penger å tjene på å ha et slikt botnet, fordi det kan leies ut til folk som ønsker å utføre et dataangrep. Hvis man har et nett som inneholder 100 000 maskiner som angriper samtidig kan man gjøre mye større skade enn hvis man sitter hjemme med bare sin egen maskin. I tillegg er det en effektiv måte å skjule hvem som egentlig står bak.

– Hvis de gjør det fra UiOs maskin er det vi som får problemer, sier Aasgaard.

Hun mener det er viktig ikke å undervurdere denne typen angrep, selv om det ikke er UiO-brukeren som blir direkte skadelidende.

– Det kan skade UiOs omdømme, og vi kan risikere å havne i svartelister og blokkeringslister. Det kan gjøre det vanskelig for studenter og ansatte å kommunisere med andre rundt om i verden.

En ting er direkte angrep på UiOs nett, men en av de vanligste formene for hacking er såkalt phishing. Det går ut på at man lurer folk til å gi fra seg sensitiv informasjon ved å gi seg ut for å være noen offeret stoler på. På en hvilken som helst dato er det mange forsøk mot UiO-brukere. I løpet av 24 timer den 2. februar mottok UiO over 14 000 phishing-epost, for eksempel.

Vidar Sandland er seniorrådgiver i Norsk senter for informasjonssikring (NorSIS), og har arbeidet med IT og informasjonssikkerhet i en årrekke. Han forteller at det er viktig å være kritisk til hva man klikker på, selv om det kommer fra folk du kjenner.

– Det er i hovedsak tre ting hackere spiller på: Frykt, ønsker og tillit, forklarer Sandland.

Poenget er å få deg til å trykke på en lenke som laster ned skadelig programvare til maskinen din. En vanlig måte å spille på frykt er ved å lage pop-up-vinduer som sier at maskinen din er full av virus. Å tilby ting som er gratis, eller å friste med «hotte single i ditt område», er en annen måte å få folk til å klikke. Hackeren kan også utgi seg for å være noen du stoler på, slik som banken eller teleoperatøren din.

– Når en av disse tre tingene slår til, så skal du være på vakt, advarer Sandland.

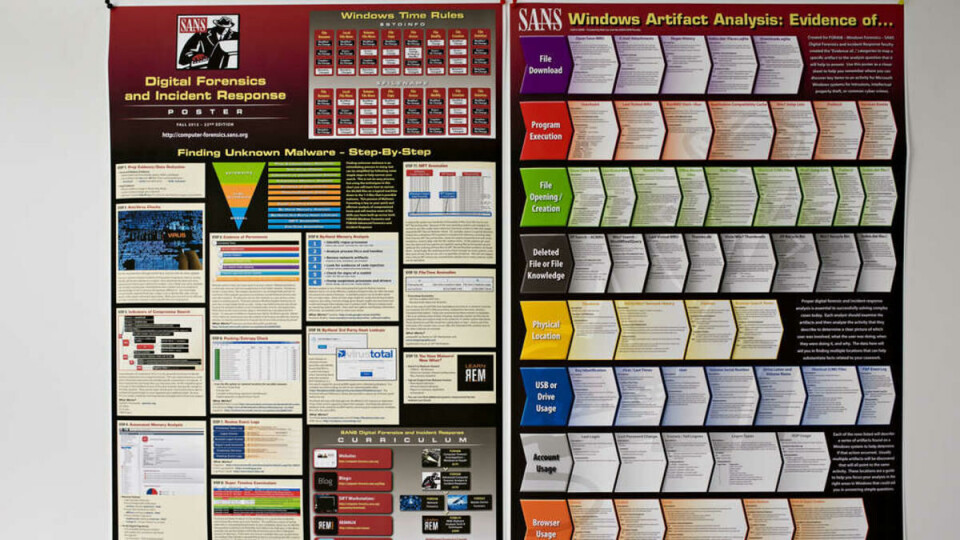

Raaum og Aasgaard har mange fasiliteter til disposisjon. I tillegg til en egen walk-in-safe til oppbevaring av disker med sensitiv data, har CERT en egen lab. Der åpner de beslaglagte datamaskiner fra rundt om på UiO, og diagnostiserer nøyaktig hva det er som har skjedd. Maskinene er merket med hvor og hvem de er beslaglagt fra. Dette er et rom de færreste har tilgang til.

– Ikke ta bilde av maskinene som ligger her, da. Man kan jo se hvilke fakulteter de kommer fra, og vi vil jo ikke henge ut noen, sier Raaum med et glimt i øyet.

Hvis et angrep lykkes, går alarmen hos CERT. Da følger teamet faste rutiner som går på å avdekke hva som har skjedd, avgrense skaden og rydde opp.

Etter at skaden er avgrensa er det viktig å forsikre seg om at sensitiv informasjon ikke har havnet på avveie. Det er nemlig ikke alle angrep som er tilfeldige. Selv om det den siste tiden bare har vært mistanker, har UiO-brukere tidligere vært utsatt for målrettede angrep.

– Sist gang var det noen som jobbet med kinesiske dissidenter som ble hacket. Da var det helt klart for å kartlegge hvilke kontakter vedkommende hadde.

Angrepet ble sporet tilbake til Kina, men når et angrep kommer fra den kanten er det lite CERT kan gjøre. Jo lenger unna Norge dataangrep kommer fra, jo vanskeligere er det å følge opp. Norge har ikke nok innflytelse internasjonalt til å kunne følge opp dataangrep fra andre kontinenter.

Derfor er CERT med i flere internasjonale sikkerhetsnettverk. Hvis det ikke hjelper å kontakte stedene angrepene kommer fra, henvender CERT seg til noen i nettverket som har større innflytelse i området det gjelder. Men selv da kan det være vanskelig å få stilt noen til ansvar.

Et annet vanlig angrep er DDoS-angrep, som fører til at nettsider går ned for telling. De er vanskelige å beskytte seg mot fordi de ofte kommer fra tusenvis eller hundretusenvis av adresser. Formålet er å sette nettsider ut av spill ved å utsette dem for så mye trafikk at serveren kneler. Aasgaard forteller at det er UiOs e-læringssider som er mest utsatt for denne typen angrep.

Det kan være noe så enkelt som brukere som vil ha sida ned fordi de har eksamener. Da får de seg en uke ekstra å forberede seg på.

Bente Aasgaard, senioringeniør i CERT.

– Det kan være noe så enkelt som brukere som vil ha sida ned fordi de har eksamener. Da får de en uke ekstra å forberede seg på, sier hun.

Noen ganger går angrep ut fra UiO også. Da Visa og Mastercard sperret for pengeoverføringer til Wikileaks i 2010 ble begge selskapenes sider utsatt for DDoS-angrep, i regi av blant andre hackergruppa Anonymous. CERT oppdaget da at en bruker internt i UiO-verket deltok i denne operasjonen.

– Vi har ganske god sporbarhet internt i UiO, hvis vi vil. Så han fikk sitt pass påskrevet, sier Raaum.

Anonymous har også utsatt universiteter for DDoS-angrep. I januar i år var det Massachusetts Institute of Technology (MIT) som var målet i et hevnagrep etter at en ung dataaktivist ved navn Aaron Swarts begikk selvmord. Swarts sto selv bak en av de største datasikkerhetsskandalene på et universitet noensinne. I 2010 lastet han ned mer enn fire millioner vitenskapelige artikler fra det digitale biblioteket Jstor, som tilslutt så seg nødt til å blokkere hele MITs tilgang til biblioteket. Angrepet er et godt eksempel på de sikkerhetsutfordringene et universitet kan stå overfor.

UiO har ikke vært utsatt for noen lignende hendelser. Aasgaard forteller oss at de fleste tilfellene hun har vært borti ikke har vært overtredelser i ond hensikt, men heller folk som ikke har visst at de har gjort noe galt.

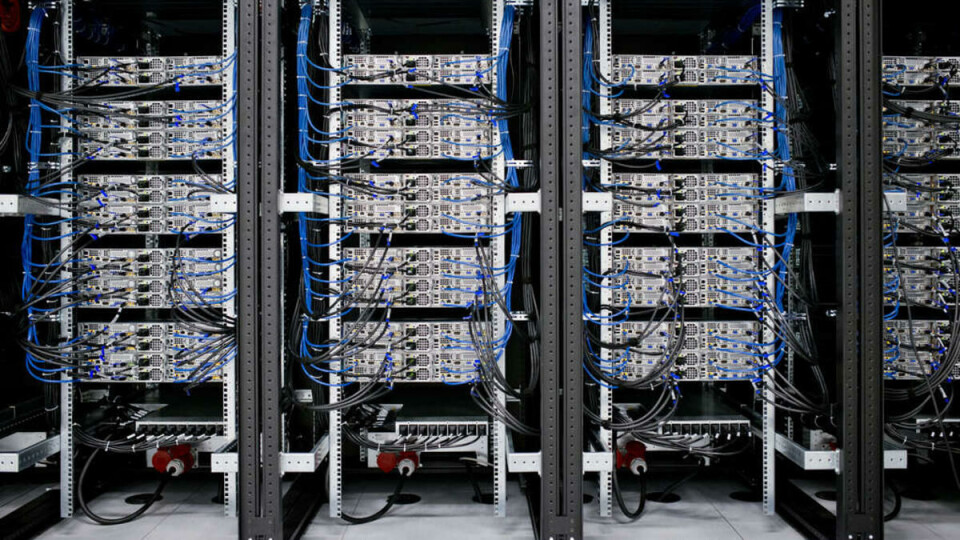

I Ole Johan Dahls hus, rett ved CERTs kontorer, befinner store deler av UiOs servere seg. Det er også i et av disse rommene man finner UiOs kraftigste maskin.

Abel er navnet på UiOs nye tungregner, som kan utføre flere store regneoperasjoner samtidig. Abel er på topp 100 over kraftigste maskiner i verden. Med så mye datakraft mellom hendene kan en hacker gjøre svært mye skade.

Heldigvis har ingen klart å hacke seg inn på Abel, men universitets forrige tungregner ble utsatt for nettopp et slik angrep. En hacker hadde sendt et ondsinnet program til mange forskjellige datamaskiner. Formålet var å samle inn folks innloggingsinfo.

– Det ble litt nervepirrende for oss en periode fordi omfanget var såpass stort. Da stengte vi ned hele den delen av nettet, forteller Raaum.

Heldigvis oppdaget ikke hackerne at de hadde en tungregner i hendene.

– Det skal vi være veldig glad for, sier Aasgaard.

Et annet sikkerhetsbrudd var da en gjestestudent fra utlandet klarte å bruke tungregneren til å angripe flere nettsteder, blant annet en nettavis i Finland. Maskinen var så kraftig at den på egen hånd fikk flere av nettsidene til å knele. Studenten dro tilbake til hjemlandet før han kunne bli stilt til ansvar.

- Hva er worst case scenario?

– Et vellykket angrep på studentsystemene, for eksempel Samordna opptak, eller lønns- og personalsystemene ville vært ille. Der ligger jo både personnummer og kontonummer, svarer Raaum etter en lang tenkepause.

– Det hadde berørt så mange mennesker og går rett i kjernevirksomheten til UiO, sier Aasgaard og skjærer en grimase.

Aasgaard forteller at de er ekstra på vakt for alle meldinger som kommer fra Samordna opptak. Hvis det er en potensiell trussel, settes alle kluter til for å hindre et vellykket angrep.

Men universitetet trenger ikke å bli hacket for at sensitiv informasjon skal lekke ut. Ofte handler det om at folk ikke tenker over hva de legger ut på nettet, og da gjelder det å få fjerna informasjonen så fort som mulig.

– Personlig har jeg svart belte i Google-removal, sier Raaum spøkefullt, og sikter til det å fjerne ting slik at det ikke kommer opp i søk.

Det dummeste hun har vært borti, var en liste over folk som hadde nøkkel til doen i tredje etasje på et fakultet. Der hadde de lagt inn personnummer og lagt lista åpen på nettet.

– Jeg skjønner ikke helt hvorfor de måtte ha personnummer for det, sier hun og ler.

– Men alle visste i hvert fall uten tvil hvem som hadde nøkkelen til doen.